文末附地址

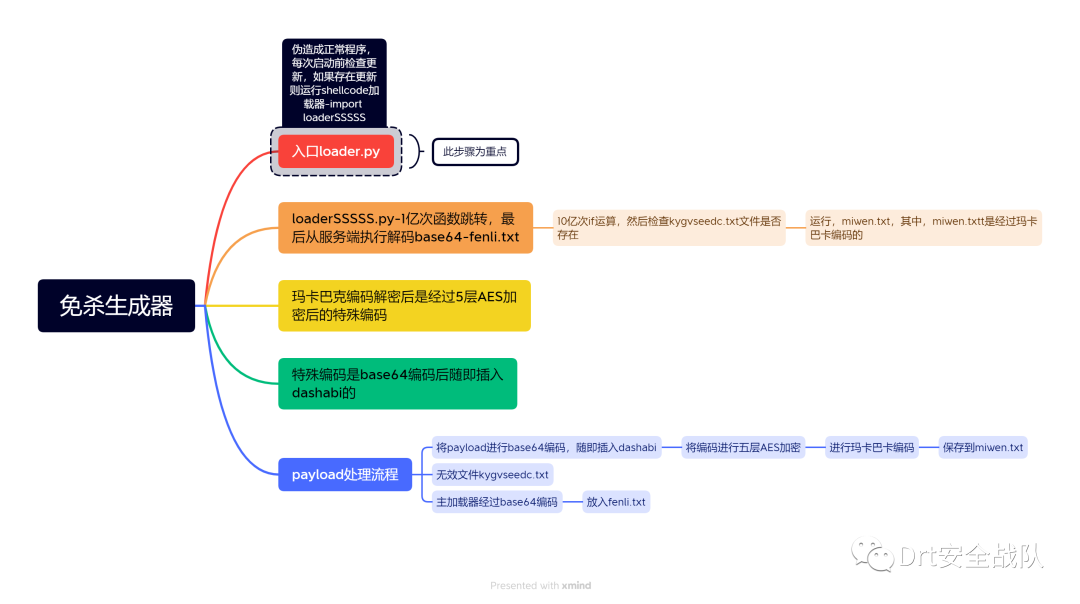

先看看免杀思路

语言:python

测试环境:Windows10专业版+CS4.7+python3.8.0

灵感来源:

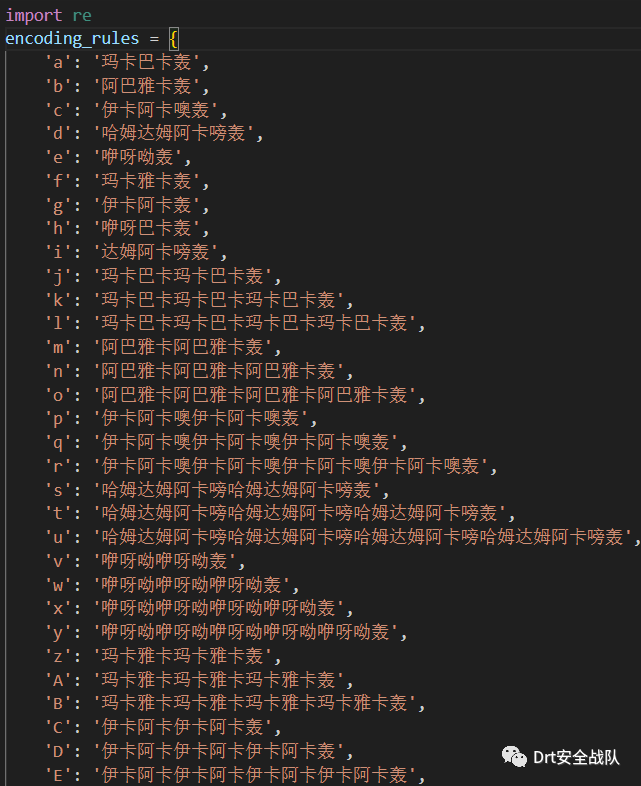

网上分离免杀已经大部分不能用了,在此基础上进行五层AES加密,发现也不行,然后自己编写测试出”玛卡巴卡编码”,该编码并未公开,所以不在识别库在运行的过程中为了绕过部分杀软检测会进行1亿次函数跳转和10亿次if-else判断以达到目的。

最后进行分离,先编写正常tk程序,每次开启检查更新,验证服务端状态,如果存在更新,则运行shellcode加载器,如果不存在更新则运行正常程序。

在Server服务端创建update.txt,如果想执行运行木马,则将update.txt内容改为“存在更新”,如果不想运行,则输入任意字符。

使用方法:

开启http服务

然后将shellcode放入1.txt并运行生成器

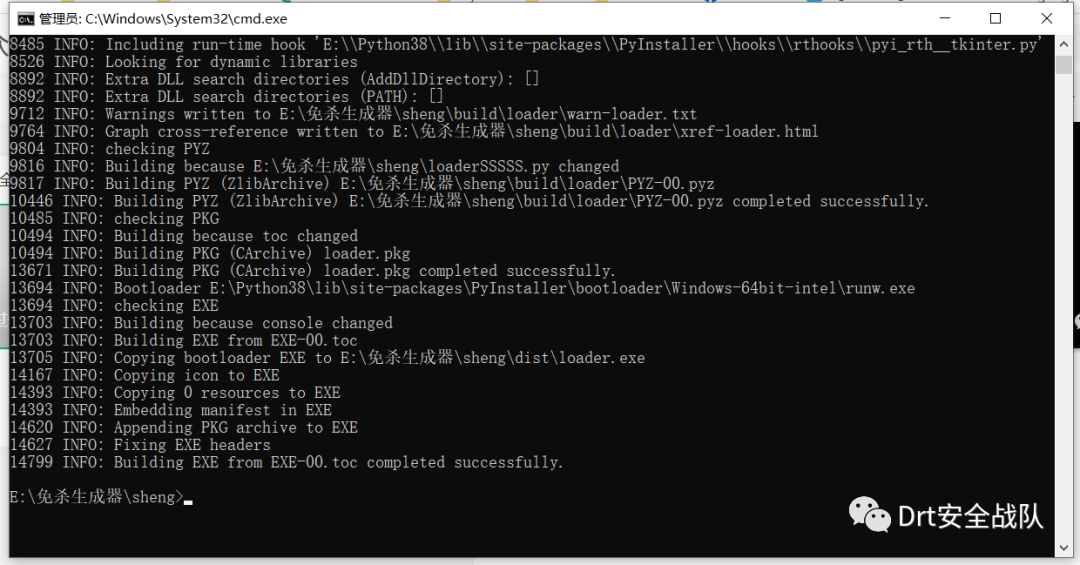

将脚本打包为exe

pyinstaller -F -w loader.py

参数解释:

-F打包为单个文件

-w隐藏命令提示符窗口

运行生成后的exe

注意:请在exe相同目录下放置kygvseedc.txt,内容可为空,为的是绕过沙箱运行。

成功上线

(因为需要经过十多亿次运算,大概运行后50s上线)

免杀效果:

公众号关注回复”自用免杀“即可

原文始发于微信公众号(Drt安全战队):自用免杀-过伙绒3*0等主流杀软