“ 免责声明:本文涉及到的所有技术仅用来学习交流,严禁用于非法用途,未经授权请勿非法渗透。否则产生的一切后果自行承担!一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉,谢谢!”

BLUFFS: Bluetooth Forward and Future Secrecy Attacks and Defenses

Breaking and fixing the Bluetooth standard. One More Time.

-

Paper

-

Slides

-

Toolkit

-

CVE-2023-24023

-

BT SIG note

(ppt、paper、检测工具包可自己下载,也可以后台私)

多个来自高通、博通、英特尔和苹果等主要厂商的蓝牙芯片存在安全漏洞,这些漏洞允许附近的不法分子冒充其他设备并截取数据。

这些弱点是由法国高等学校和研究中心EURECOM的软件和系统安全小组助理教授Daniele Antonioli识别的。他在一篇名为《BLUFFS: 蓝牙前向和未来保密性攻击及防御》的论文中详细描述了这些漏洞可能被利用的攻击路径。

Antonioli的解释指出,这些漏洞存在于2014年4.2到2023年2月5.4的蓝牙核心规范中。

BLUFFS(蓝牙前向和未来保密性)是一套六种不同的攻击。前向保密性旨在保护过去会话不受密钥泄露的影响,而未来保密性则对未来的会话做同样的保护。

这些攻击迫使创建弱会话密钥,这些密钥在配对的蓝牙设备尝试建立安全通信频道时使用。弱密钥很容易被破解,允许窃听者劫持会话并窥探受害者通过蓝牙进行的对话、数据和活动。

Antonioli在他的论文中解释说:“我们的攻击通过仅破坏一个会话密钥,就可以实现设备冒充和跨会话的中间人攻击。”“这些攻击利用了我们在蓝牙标准中发现的两个新的漏洞,这些漏洞与单方面和可重复的会话密钥派生有关。”

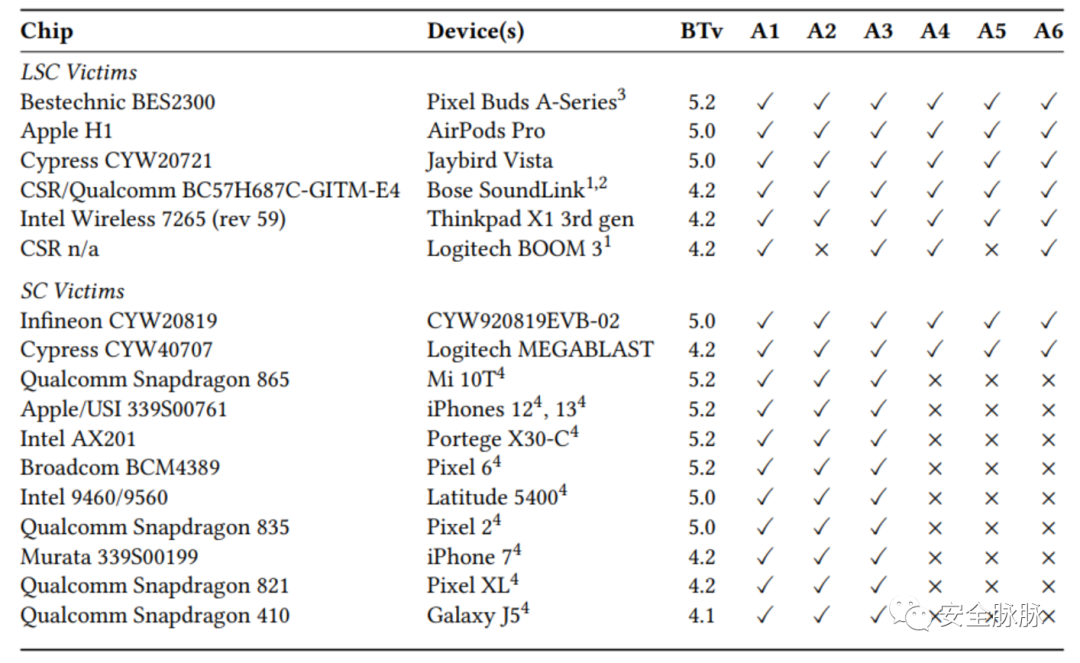

Antonioli写道,由于这些攻击在架构层面上影响蓝牙,它们无论硬件和软件的变化如何都有效。据说,BLUFFS攻击已在英特尔、博通、苹果、谷歌、微软、CSR、罗技、英飞凌、Bose、戴尔和小米的18种蓝牙设备上成功测试,这些设备使用了17种不同的芯片。它们影响蓝牙的两种安全模式:安全连接(SC)和传统安全连接(LSC)。

被发现使用易受BLUFFS影响的芯片的设备包括来自苹果和谷歌的智能手机和无线耳机,以及联想ThinkPad。

Antonioli写道:“BLUFFS攻击对蓝牙的安全性和隐私性有严重影响。它们允许通过重复使用单个会话密钥,在会话间解密(敏感)流量和注入授权消息。”

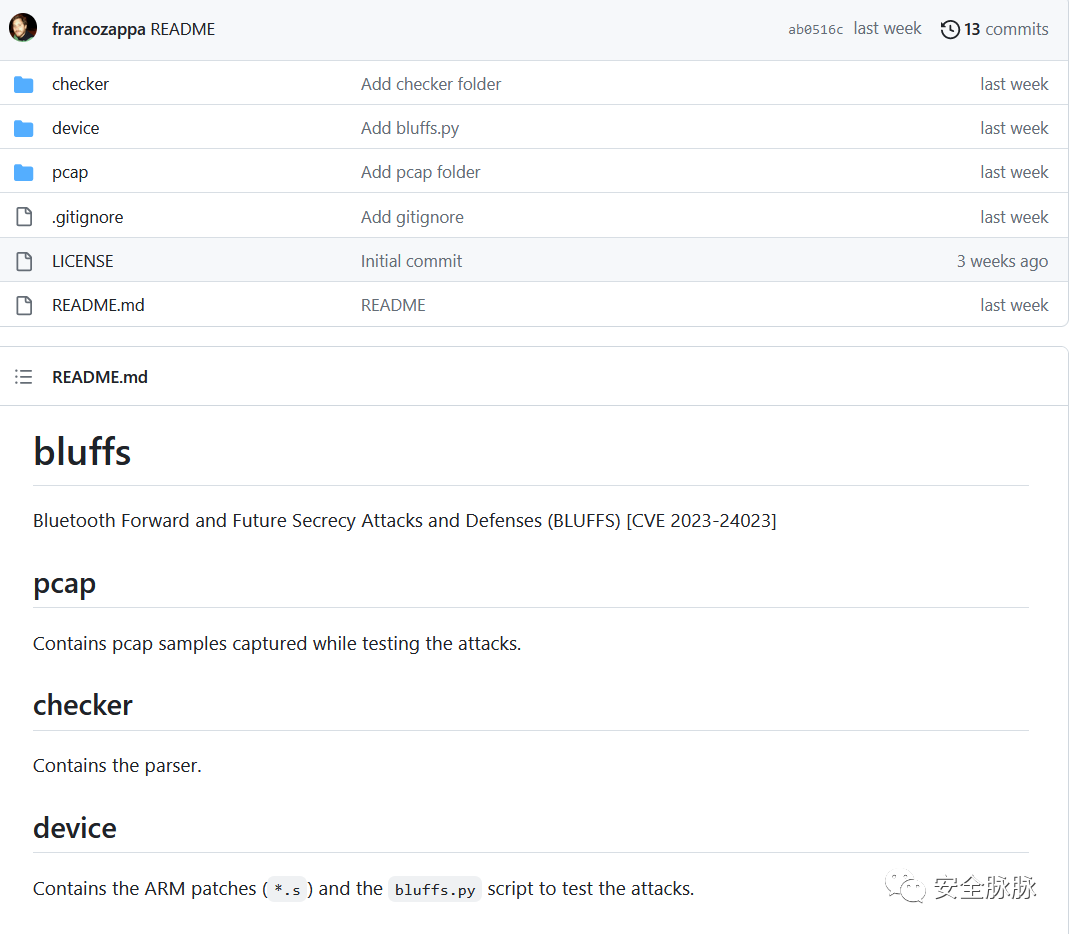

BLUFFS代码库包含了Arm代码补丁和一个攻击检测工具,该工具使用数据包捕获(pcap)文件并隔离蓝牙会话,以计算会话密钥和检测BLUFFS攻击。Antonioli提出了协议级别的对策,包括三个额外的链路管理协议包和三个额外的函数调用,供厂商实施,以等待蓝牙规范的修订,使会话建立更加安全。

据Antonioli称,这一漏洞已在2022年10月向蓝牙特别兴趣小组(SIG)负责任地披露,该小组随后协调多个厂商披露了CVE-2023-24023。

谷歌已将BLUFFS归类为高严重性漏洞——值得悬赏——据说正在研究修复方案。英特尔也提供了赏金,但将BLUFFS定性为中等严重性。据报道,苹果和罗技已知悉此问题并正在研究修复方案,而高通尚未承认研究人员的披露。

负责短距离无线规范的蓝牙SIG已发布了关于该漏洞的安全通知。该通知建议实施蓝牙的人配置他们的系统以拒绝使用弱密钥的连接。®

原文始发于微信公众号(安全脉脉):cve-2023-24023 BLUFFS检测工具