Ghost Phisher是一个使用 Python编程语言和 Python Qt GUI库编写的无线和以太网安全审计和攻击软件程序,该程序能够模拟接入点并部署各种内部网络服务器,用于联网,渗透测试和网络钓鱼攻击。

Ghost Phisher目前支持以下功能:

1. HTTP服务器

2. 内置RFC 1035 DNS服务器

3. 内置RFC 2131 DHCP服务器

4. 网页寄存与凭证记录器(网路钓鱼)

5. Wifi接入点模拟器

6. 会话劫持(被动和以太网模式)

7. ARP缓存中毒(MITM和DOS攻击)

8. 使用Metasploit绑定的渗透

9. 使用SQlite数据库自动凭据记录

10. 更新支持

由于此软件是图形界面的,我就以图文的形式来展示出来吧,我会把图形中的英文翻译成中文放在图片下面,大家可以一 一对应着去看。

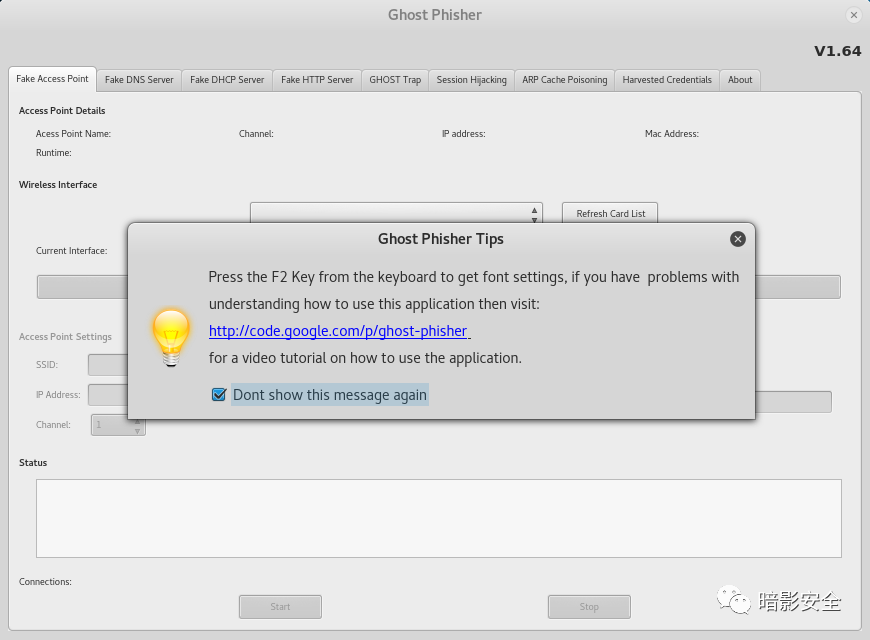

press the f2 key form the keyboard to get font settings ,if you have problems withunderstanding how to use this application the visit;https://code.google.com/p/ghost-phisher/for a video tutorial on how to use the applicationDont show this message again如果你遇到问题,按键盘上的f2键来获取字体设置了解如何使用这个应用程序的访问;https://github.com/savio-code/ghost-phisher有关如何使用应用程序的视频教程不要再显示这个消息

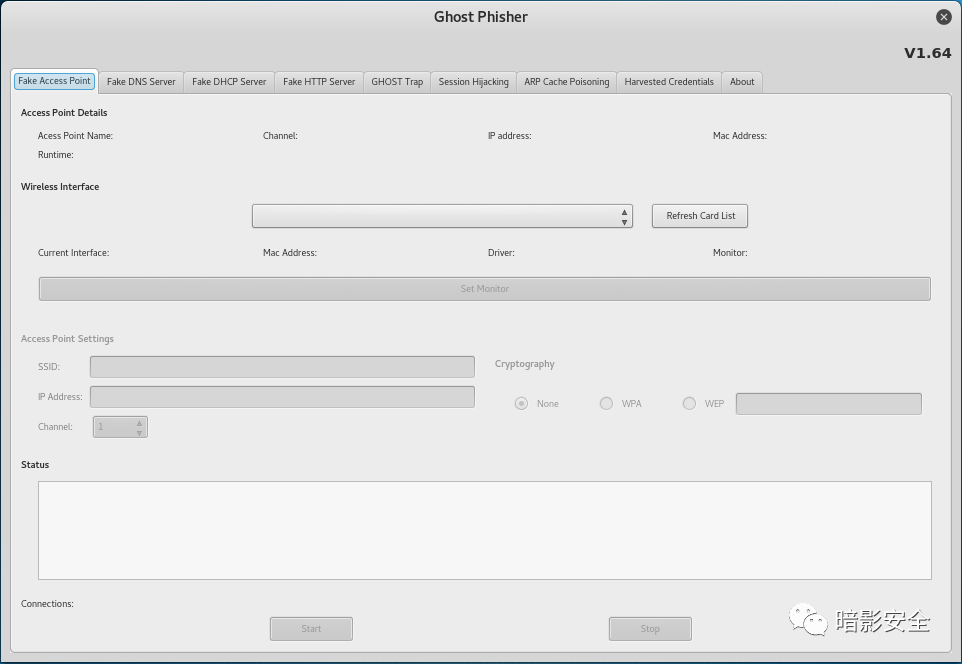

一、Wifi接入点模拟器

Fake Access Point:假接入点Access Point Details:接入点详细信息Access Point Name:接入点名称Chnnel:渠道IP address:IP地址Mac Address:Mac地址Runtime:运行时间Wireless Interface:无线接口Refresh Card List:刷新卡片列表Current Lnterface:当前接口Mac Address:Mac地址Driver:驱动Monitor:监控

Set Monitor:设置监控

Access Point Settings:接入点设置SSID:Cryptography:密码IP Address:IP地址None:没有WPA:WEP:Chnnel:渠道Status:状态Connections:连接

二、内置RFC 1035 DNS服务器

Fake DNS Server:假DNS服务器DNS Interface Settings:DNS接口设置Loopback Address:环回地址DEfault Route Addresss:默认路由地址Current Interface:当前接口Service running on:192.168.1.1:服务运行于:192.168.1.1UDP DNS Port:53:UDP DNS端口:53Protocol:UDP(user Datagram Protocol):协议:UDP(用户数据报协议)Query Responce Settings:查询响应设置Resolve all queries to the following address (The curently selected IP address is recommended):将所有查询解析到以下地址(建议使用当前选择的IP地址)Respond with Fake address only to the following website domains:只对以下网站域名进行虚假地址回复Address:地址Website:网站

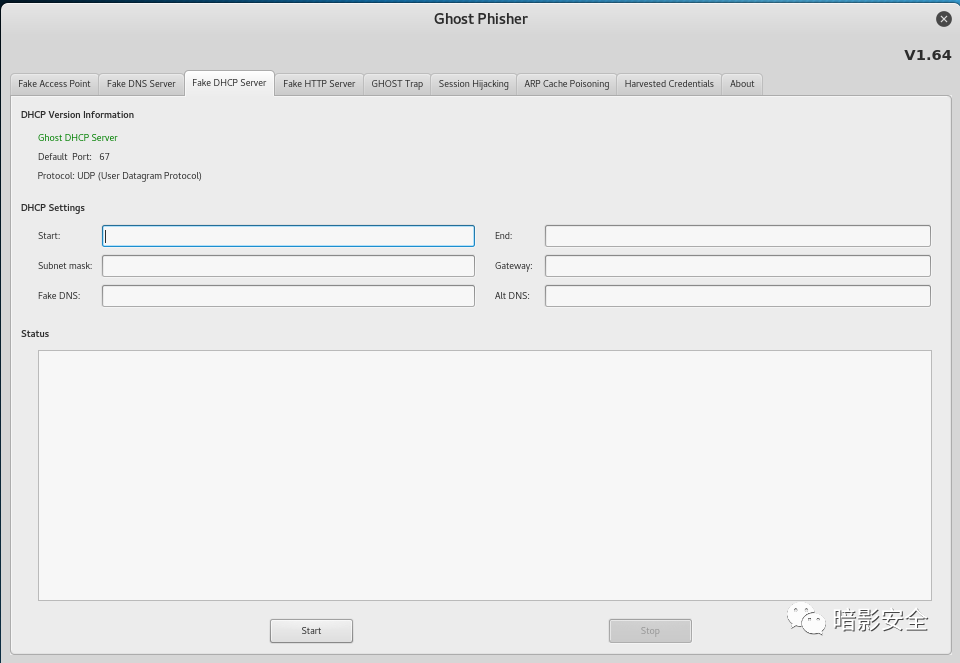

三、内置RFC 2131 DHCP服务器

Fake DHCP Server:假DHCP服务器DHCP version Information:DHCP版本信息Ghost DHCP server:Ghost DHCP服务器Default Port:67:默认端口:67Protocol:UDP(User Datagram PRotocol):协议:UDP(用户数据报协议)DHCP Settings:DHCP设置Start:开始End:结束Subnet mask:子网掩码Gateway:网关Fake DNS:假的DNSAlt DNS:

四、HTTP服务器、网页寄存与凭证记录器(网路钓鱼)

Fake HTTP Server:假的HTTP服务器HTTP Interface Settings:HTTP接口设置Loopback Address:环回地址Current Interface:eth0:当前接口:eth0TCP Port:80:TCP端口:80Protocol:HTTP(Hypertext Transfer Protocol):协议:HTTP(超文本传输协议)Webpage Settings:网页设置Clone Website:克隆网站Select Webpage:选择网页Real WEBsite IP Address or Url:真实的网站IP地址或网址Run Webpage on Port:在端口上运行网页Default HTTP Server Port is 80:默认HTTP服务器端口是80Service Mode:服务模式Credential Capture Mode:凭据捕获模式Hosting Mode:托管模式captured credentials:捕获的凭据Please refer to the Harvested Credential Tab to view captured credentials:请参阅收获凭证标签以查看捕获的凭证

五、使用Metasploit绑定的渗透

GHOST Trap:GHOST陷阱Interface Settings:接口设置Ghost Vulnerability Page:Ghost漏洞页面Custom Vulnerabilty Page:自定义漏洞页面HTTP Settings:HTTP设置Save Cookies:保存CookiesForce Payload Download:强制有效载荷下载Respond to all:回应所有Respond to only Windows:只响应WindowsRespond to Only Linux:只响应LinuxHTTP Port:HTTP端口Select Custom Page:选择自定义页面Metasploit Payload Attack:Metasploit有效载荷攻击Metasploit Payload Settings:Metasploit有效载荷设置Select windows Payload:选择 windows窗口有效负载Select Linux Payload:选择Linux窗口有效负载Encode TYPE:编码类型ENcode Number:编码号码Port Settings:端口设置IP Address:IP地址Initializing :初始化Setting Payload:设置有效负载Creating Cache :创建缓存Starting HTTP:启动HTTP

六、会话劫持(被动和以太网模式)

Session Hijacking:会话劫持Fern Cookie Hijacker is an Ethernet and WIFI based session Hijacking tool able to clone remote online web sessions by sniffing adn capturing session cookie packets from remote hosts by leveraging various internal MITM attacks with routing capbillties:Fern Cookie Hijacker是一个基于以太网和WIFI的会话劫持工具,通过利用各种内部MITM攻击和路由选择性检测,通过嗅探和远程主机嗅探会话cookie数据包,可以克隆远程在线Web会话INtermal MITM Engine Activated :激活中间MITM引擎Ethernet Mode:以太网模式Sniffing Status:嗅探状态Cookie DEtection Buffer:Cookie检测缓冲区Passive Mode:被动模式Gatway IP Address / Router IP Address:网关IP地址/路由器IP地址

七、ARP缓存中毒(MITM和DOS攻击)

ARP Cache Poisoning:ARP缓存中毒Ghost ARP Cache Poisoning poisons the ARP cache of the Operating systems in the subnet and redirect all traffic meant for the Target Address to itself:虚拟ARP缓存中毒毒化子网中操作系统的ARP缓存,并将目标地址的所有流量重定向到自身;Target Settings:目标设置Target Address:目标地址Options:选项Poison One Way (Dos Attack):毒药方式(Dos攻击)Redirect Traffic to Target Address (MITM Attack):将流量重定向到目标地址(MITM攻击)Note:please don't run this attack ,along side session hijacking to avoid misdirection of network traffic:注意:请不要运行这个攻击,一边会话劫持,以避免误导网络流量

八、使用SQlite数据库自动凭据记录

Harvested Credentials:收获的凭证

ghost phisher效果与评价:

此工具功能看上去是挺全面的,能发现AP,并使与AP连接的设备断开连接,然后连接上假冒AP;

图形界面除了伪造AP外,还有伪造DNS、http服务器等,功能组合实用性很强。

本文转自:https://www.fujieace.com/kali-linux/courses/ghost-phisher.html

原文始发于微信公众号(暗影安全):无线攻击工具 ghost phisher