原文始发于安全客(安恒威胁情报中心):疑似蔓灵花APT组织伪装多国身份攻击孟加拉国

蔓灵花(Bitter)是一个被广泛认为来自印度的APT组织,该组织长期针对我国及周边南亚各国的政府、军工、电力、核等部门发动网络攻击,窃取敏感数据,具有较强的政治背景。

近期,安恒安全数据部猎影实验室捕获到多个疑似蔓灵花组织的活动样本。该批样本无论在攻击手法或者武器代码等方面都与该组织此前的攻击活动极为相似,延续了其一贯的攻击特征。

蔓灵花组织利用得到权限的巴基斯坦、孟加拉国政府邮箱发起网络攻击活动,我们发现其中一处回连域名使用了中文拼音,疑似伪装为我国进行攻击。

伪装的域名邮件曝光

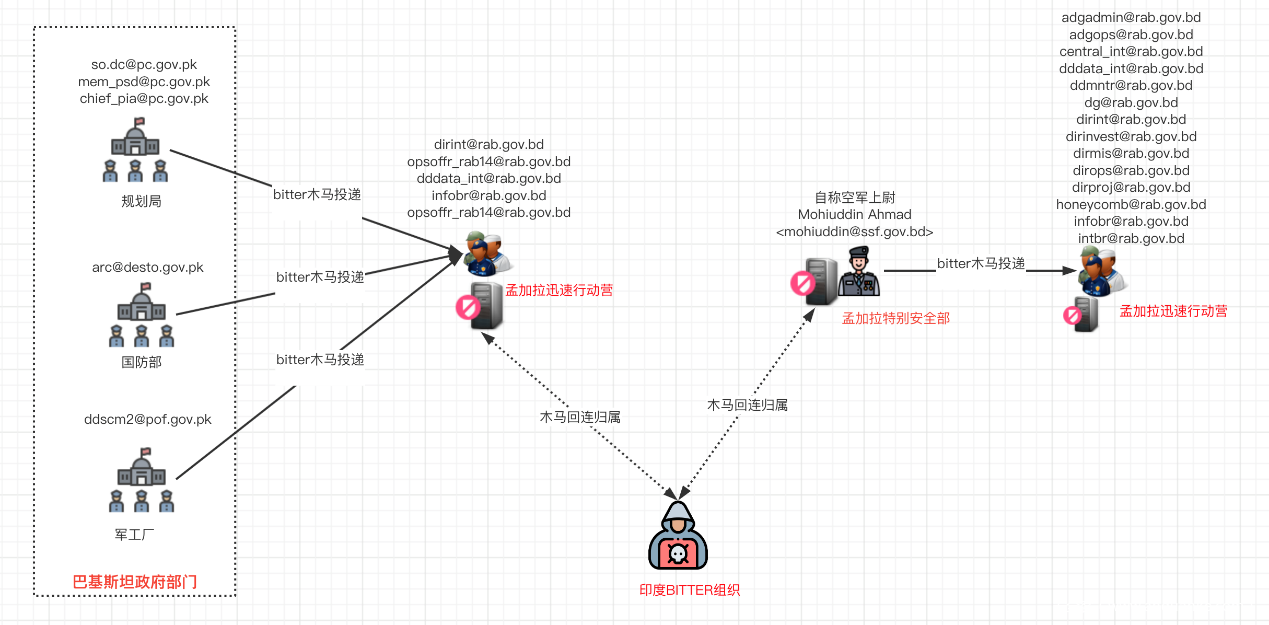

此次猎影实验室捕获了多个邮件样本,这些邮件的收件人都为孟加拉政府机构邮箱,根据发件人情况,可以分为两类:一类邮件发送自巴基斯坦政府机构邮箱账号,另一类邮件发送自孟加拉政府机构邮箱账号。

01来自巴基斯坦的邮件:

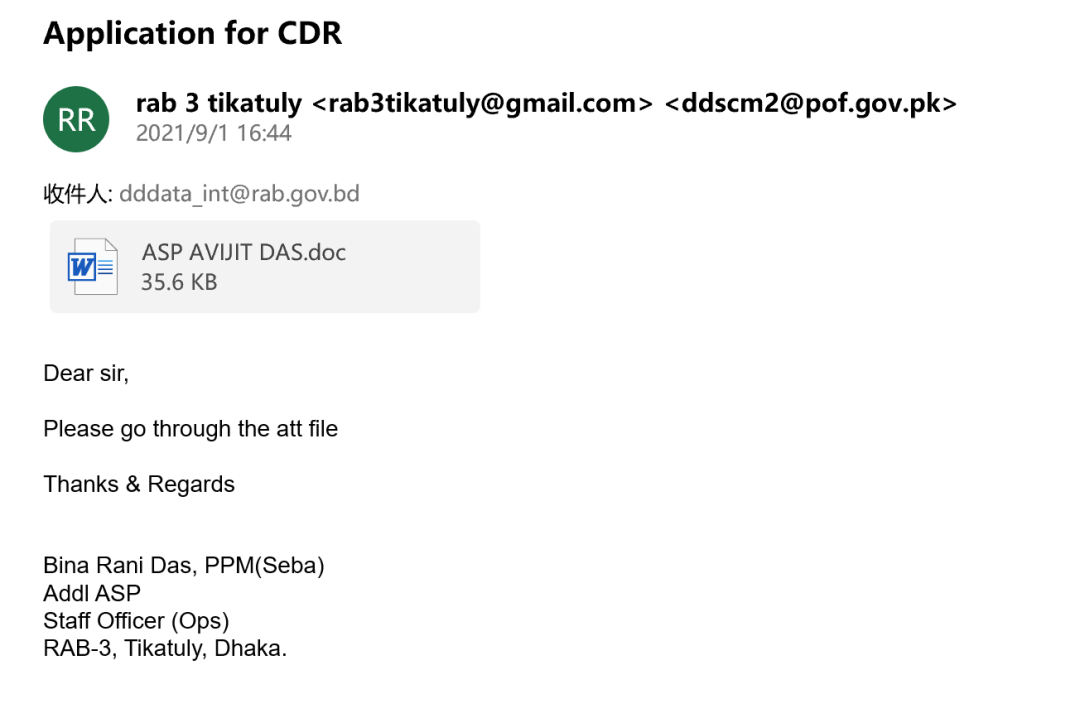

在这批样本中,最早的发件时间为2021年9月1日,从发往[email protected],发件人名和邮箱伪装成了rab 3 tikatuly(RAB-3 提卡图利部队)

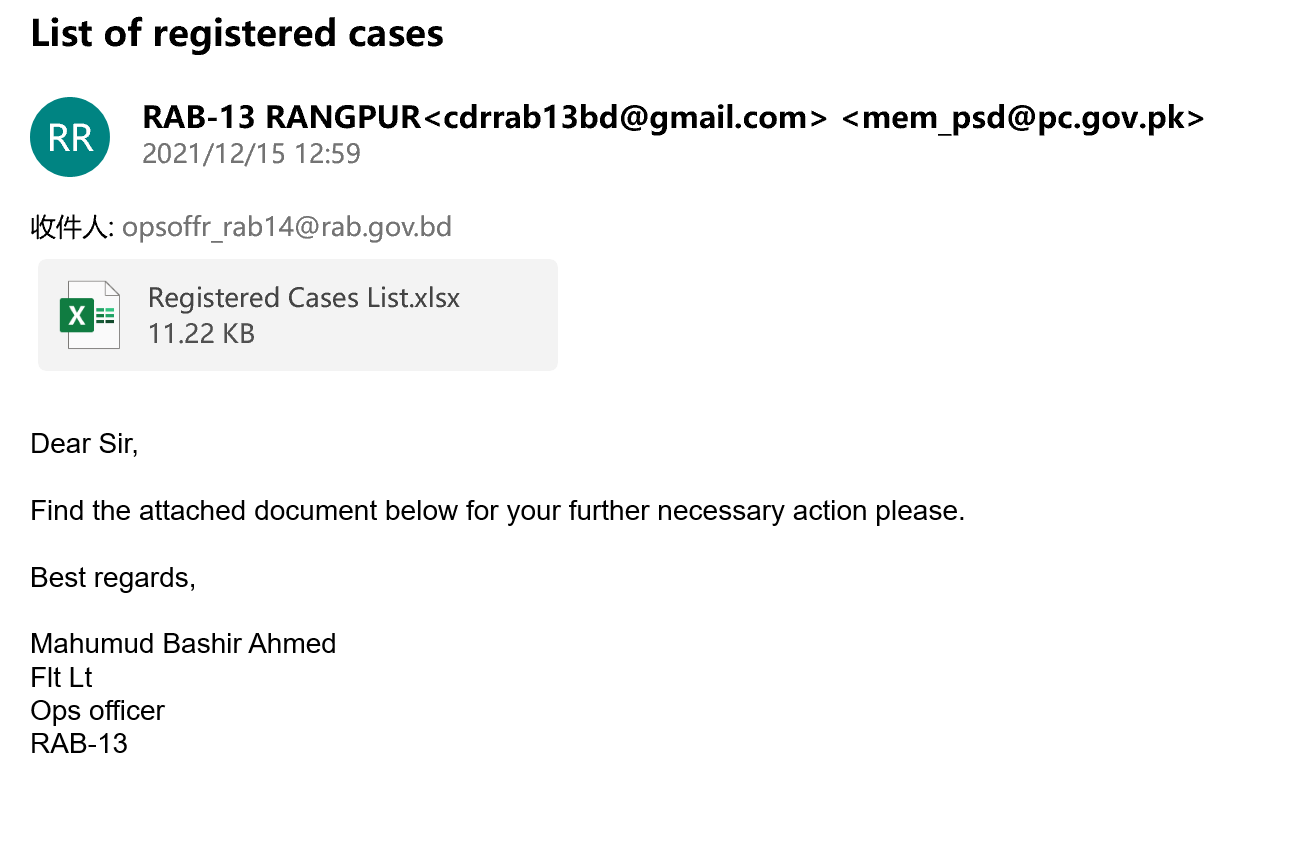

这批邮件使用不同来自巴基斯坦的官方邮箱账号,伪装成快速反应部队(RAB)的邮箱账号,进行钓鱼活动。这些邮件的共同点在于使用同样的伪装名称,都是伪装成来自RAB部队在孟加拉其他营地的正常申请。

02来自孟加拉的邮件:

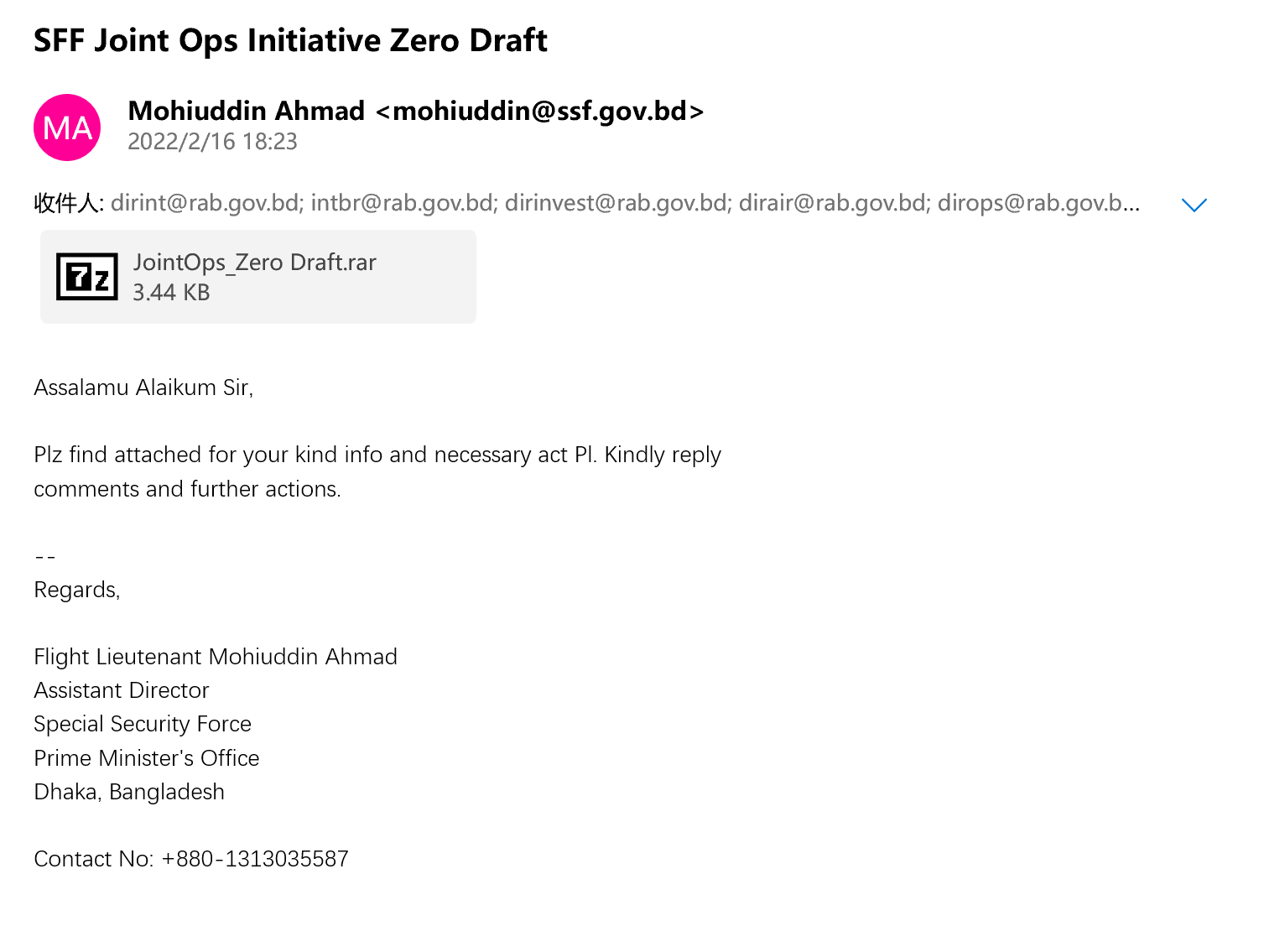

随后在2月初,我们陆续发现了来自孟加拉官方邮箱的钓鱼邮件,这些邮件发送人名为“Mohiuddin Ahmad”,邮箱号为[email protected]

在诱饵邮件中自称来自特殊安全部队的空军上尉,向孟加拉政府内的多个重点账户发送。这也是我们发现的首封发送自孟加拉政府邮箱的邮件。

后续也发现了几封使用同一账号发送的邮件,投递目标也都为孟加拉政府重点单位邮箱,比如下图以“特殊安全部队联合行动”为主题的钓鱼邮件。

目标瞄准孟加拉快速行动营

01攻击呈递进分析

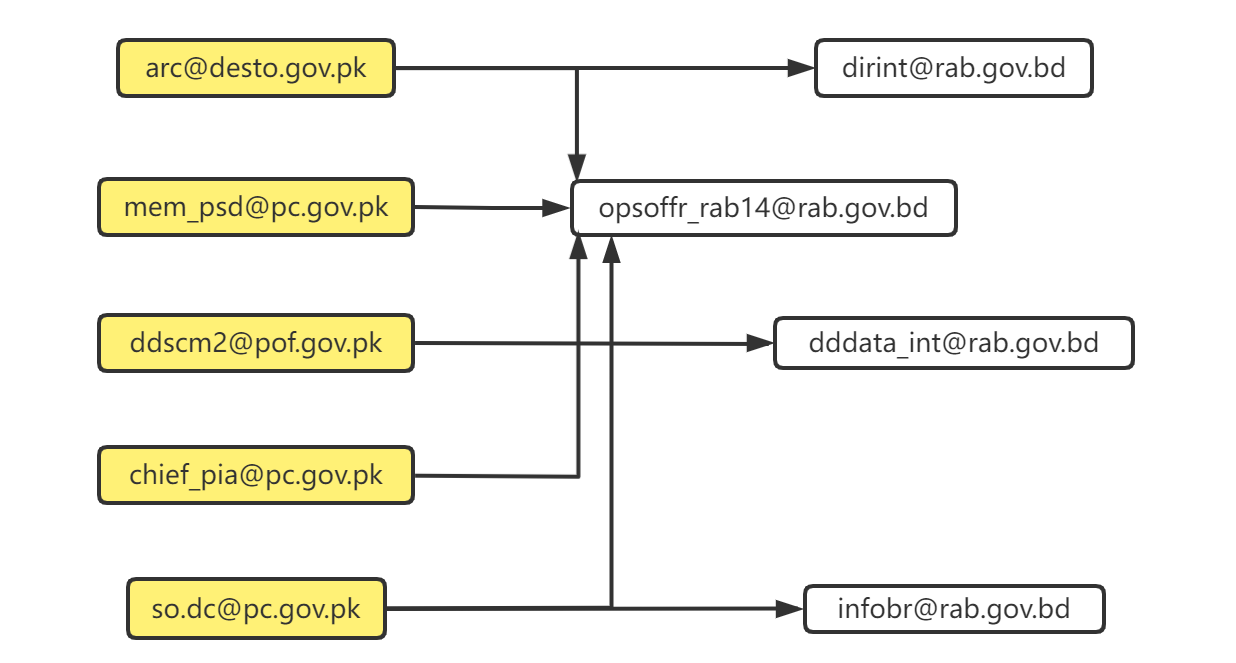

对比在这封邮件前后捕获得到的钓鱼邮件的收件人信息,可以明显发现攻击的递进情况。一开始,蔓灵花组织利用已经获得的巴基斯坦政府邮箱对孟加拉快速反应部队的几个对外邮箱进行邮件钓鱼,邮件的收发人情况见下图:

前期的攻击重点对象为[email protected]账号,整体情况见下图:

02目标指向(RAB)孟加拉快速行动营

蔓灵花组织在持续一段时间的攻击之后,得到了孟加拉政府部分失陷的内部邮箱账号,并借此扩大对孟加拉国的快速反应部队(RAB)的重点邮箱账号的横向钓鱼攻击。

(RAB)孟加拉快速行动营

这一系列攻击的目标指向了孟加拉快速行动营,快速行动营或RAB是孟加拉国警察的精英反犯罪和反恐单位。

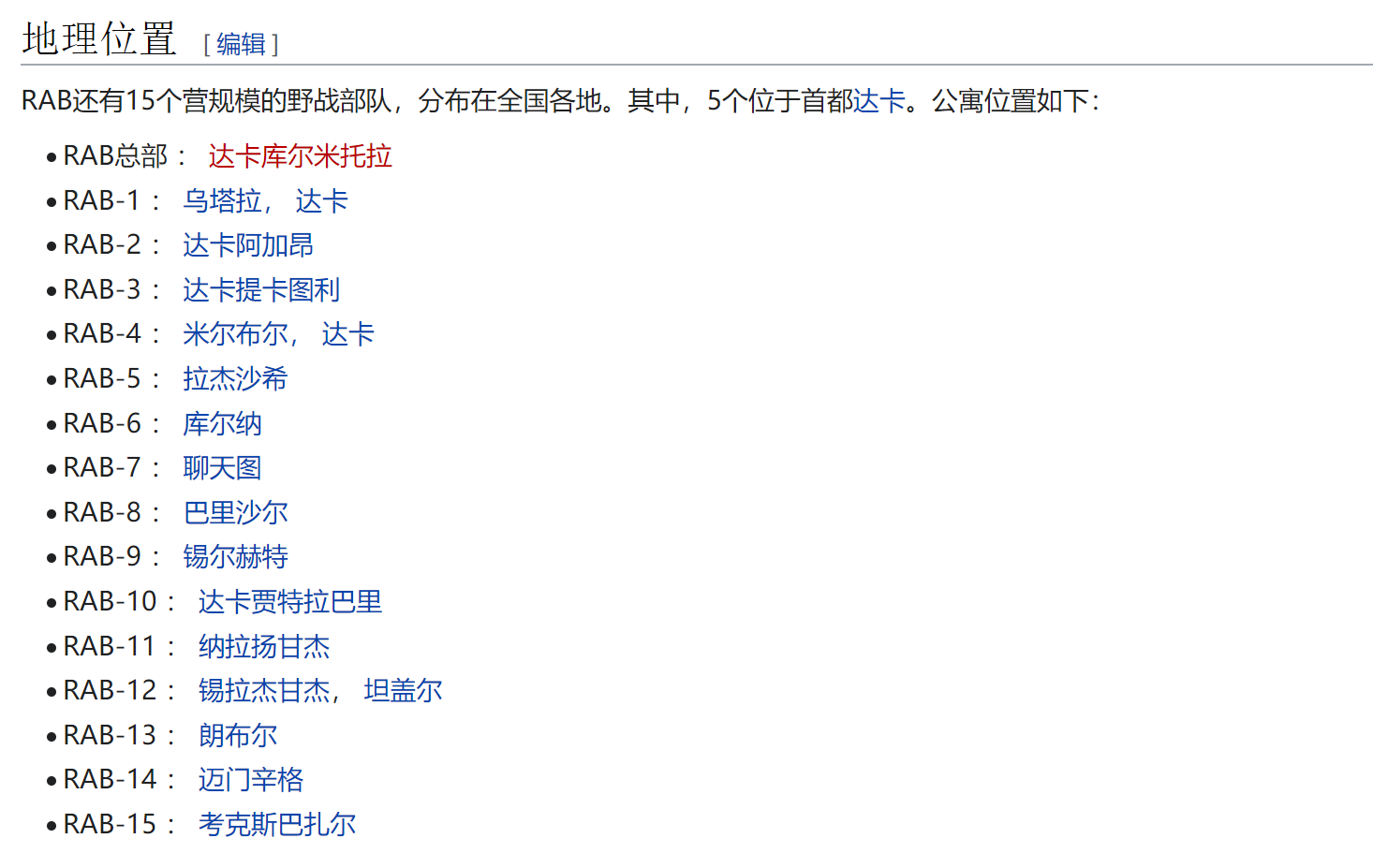

RAB部队共有15个营规模的野战部队,在本次我们捕获的样本中,发现了发件人伪装成RAB-3、RAB-5和RAB-13的钓鱼邮件

总结

巴基斯坦与孟加拉分别位于印度的东西两侧,同时两国在历史上也有着一定的渊源。本次针对孟加拉军方的攻击活动,来源于蔓灵花针对巴基斯坦的长期渗透中所获得的一处跳板。蔓灵花在利用该跳板攻入一定目标后,又迅速利用钓鱼扩大入侵范围。

本次事件在钓鱼的手法上,与近期安恒安全数据部猎影实验室捕获的借用尼泊尔湿婆节题材等相关诱饵发起的网络攻击活动样本(https://ti.dbappsecurity.com.cn/blog/articles/2022/03/11/bitter-nepal-army-day/),十分相似。在那次的攻击活动中,蔓灵花组织借用攻击活动中得到的尼泊尔官方湿婆节邀请函制作诱饵,对巴基斯坦的政府以及核能人员,发起定向攻击。

蔓灵花组织在这些年长期针对巴基斯坦与我国发起攻击,也在这些年的攻击活动中,得到不少可以用作跳板资产。而近期蔓灵花的活动,也表现了该组织似乎开始借助这些年攻击活动中积累各类入侵成果,不断扩大自己的攻击范围和提升攻击的迷惑性。

防范建议

上述报告主要为疑似蔓灵花对其他国家的攻击,但是不排除会采用相同的手法和工具对我国发起攻击。我们需要:

1、基于高级威胁以及攻击的视角,了解攻击者可能的目标、工具、方法以及所掌握的传输武器的互联网基础设施情况,真正做到知己知彼,有针对性地进行防御、检测、响应和预防。

2、基于高级威胁可见性以及对网络威胁的全面理解, 可以快速发现攻击事件,采取迅速、果断的行动预防或处置重要、相关的威胁。

目前安全数据部已实现相关威胁检测能力,对应产品已完成能力集成:

# 1.针对该事件中的最新IoC情报,以下产品的版本可自动完成更新,若无法自动更新则请联系技术人员手动更新

(1)AiLPHA分析平台V5.0.0及以上版本

(2)AiNTA设备V1.2.2及以上版本

(3)AXDR平台V2.0.3及以上版本

(4)APT设备V2.0.67及以上版本

(5)EDR产品V2.0.17及以上版本

# 2.安恒云沙盒已集成了该事件中的样本特征

用户可通过云沙盒,对可疑文件进行免费分析,并下载分析报告。

安恒安全数据部,下设猎影实验室、零壹实验室、析安实验室和回声实验室,团队以数据分析与技术研究为核心,致力于数据驱动安全创造用户价值。

猎影实验室,是一支关注APT攻防的团队,主要的研究方向包括:收集APT攻击组织&情报、APT攻击检测、APT攻击分析、APT攻击防御、APT攻击溯源以及最新APT攻击手段的研究。