译者:知道创宇404实验室翻译组

原文链接:https://blogs.blackberry.com/en/2022/11/romcom-spoofing-solarwinds-keepass

总结

被称为RomCom的黑客正在利用SolarWinds、KeePass和PDF Technologies的品牌力量,开展一系列新的攻击活动。黑莓威胁研究和情报团队在分析我们最近关于 RomComRAT 的报告中发现的网络工件时,察觉到了这些活动,该报告称通过仿冒版本的高级 IP 扫描仪软件针对乌克兰军事机构。

在我们最新的发现中,我们的团队发现RomCom在其活动中模仿了以下产品:SolarWinds网络性能监视器,KeePass开源密码管理器和PDF Reader Pro。

虽然乌克兰似乎仍然是这场运动的主要目标,但一些英语国家也成为了目标,尤其是英国。这是基于两个恶意网站的服务条款 (TOS) 和新创建的命令和控制 (C2) 的 SSL 证书。

鉴于目标的地理位置和当前的地缘政治局势,RomCom RAT黑客不太可能是出于网络犯罪动机。

攻击向量

为了应对攻击,RomCom 黑客执行以下简化方案:从供应商处获取原始合法 HTML 代码进行欺骗,注册类似于合法域的恶意域,木马化合法应用程序,将恶意捆绑包上传到诱骗网站,向受害者部署有针对性的钓鱼电子邮件,或者使用其他感染者载体,我们将在下面详细介绍。

RomCom武器化

RomCom SolarWinds网络性能监控活动

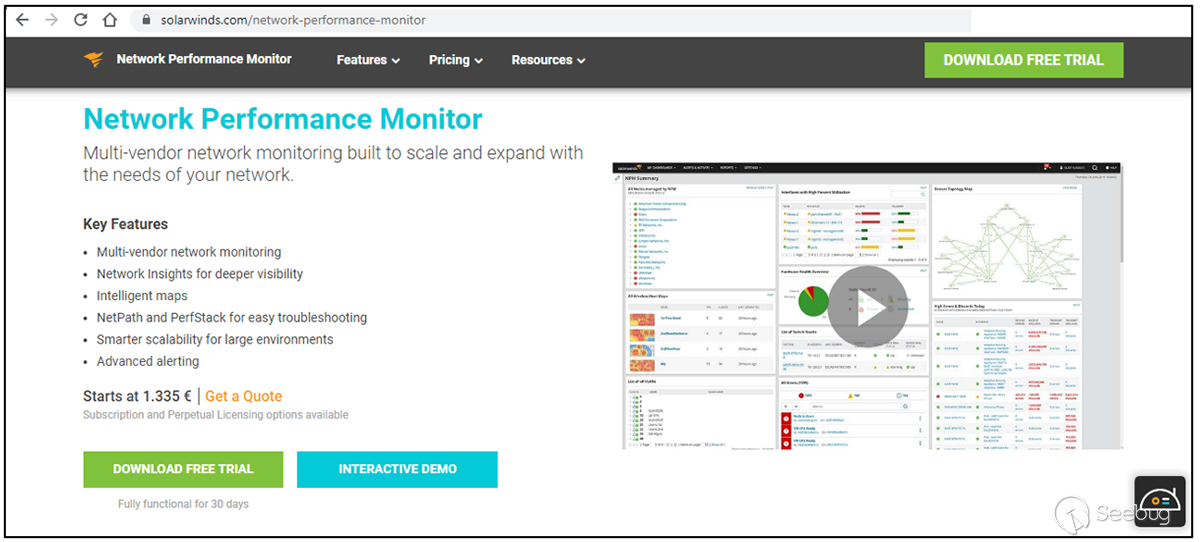

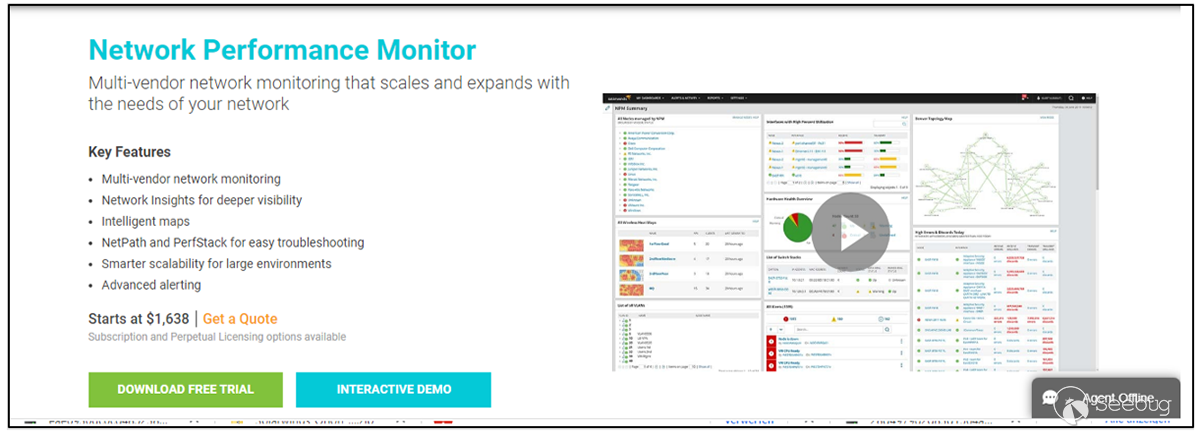

看看下面两个屏幕截图,观察真正的 SolarWinds NPM 网站和虚假网站的对比情况。

此攻击的部署是通过 SolarWinds 网络性能监控 (NPM) 应用程序的特洛伊木马版本进行的。从冒充的 SolarWinds 网站下载免费试用版时,将显示合法的注册表格。如果填写完毕,真正的 SolarWinds 销售人员可能会联系受害者以跟进产品试用。该技术误导受害者相信最近下载和安装的应用程序是完全合法的,从而在不知不觉中下载了恶意 RomCom 远程访问木马 (RAT) 的投放器。

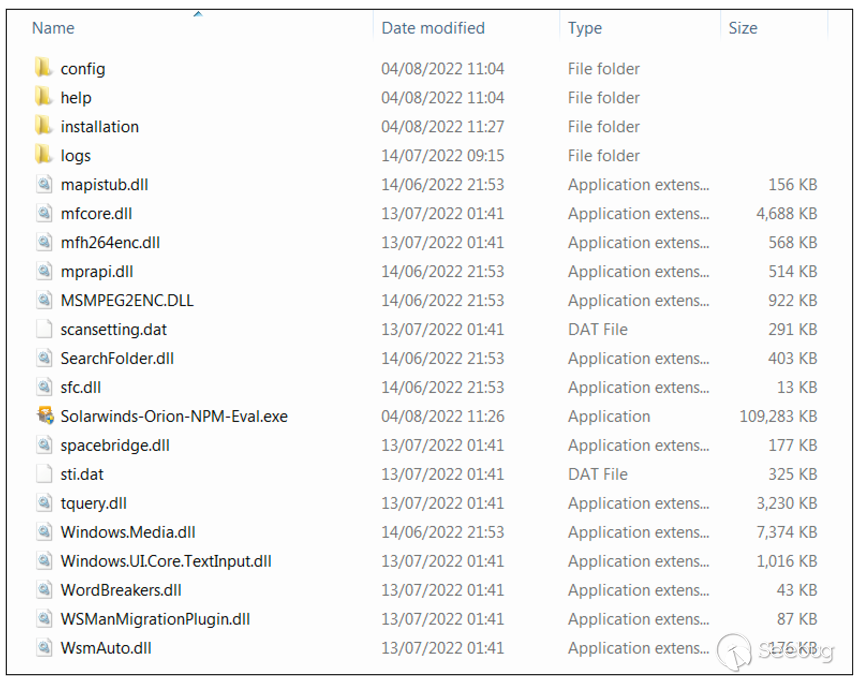

“Solarwinds-Orion-NPM-Eval.exe”文件包含来自“Wechapaisch Consulting & Construction Limited”的数字证书。黑客之前在“advancedipscanner.msi”文件中使用了相同的证书信息,我们在之前对此黑客的调查中发现了这一细节。需要注意的是,合法文件由“SolarWinds Worldwide, LLC”进行数字签名。

“Solarwinds-Orion-NPM-Eval.exe”在资源部分包含三个嵌入式x64文件:

- X86 – 包含“c:\users\123\source\repos\ins_asi\win32\release\instlib.pdb”,这与我们之前在“setup.exe”文件中看到的PDB路径相同。

- X87 – 一个干净的、经过数字签名的SolarWinds Orion安装程序。

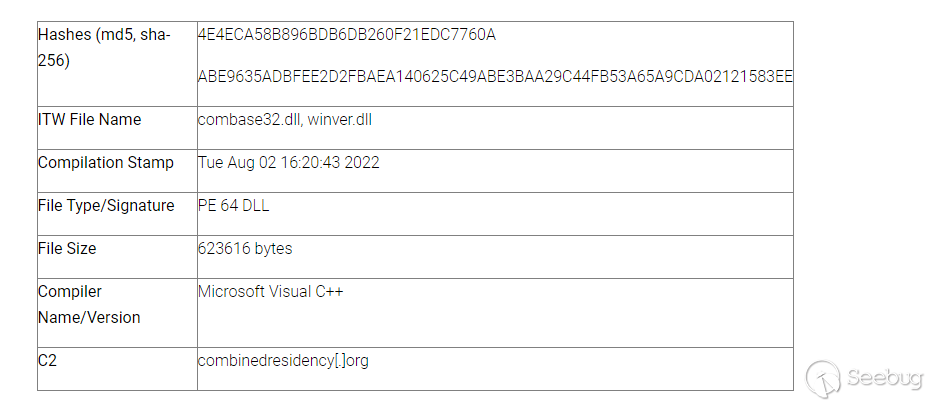

- X88 – RomCom RAT滴管。此DLL调用“rundll32.exe”并运行“fwdTst”导出,将x64 RomCom RAT放入“C:\Users\user\AppData\Local\Temp\winver.dll”位置。

KeePass RomCom活动

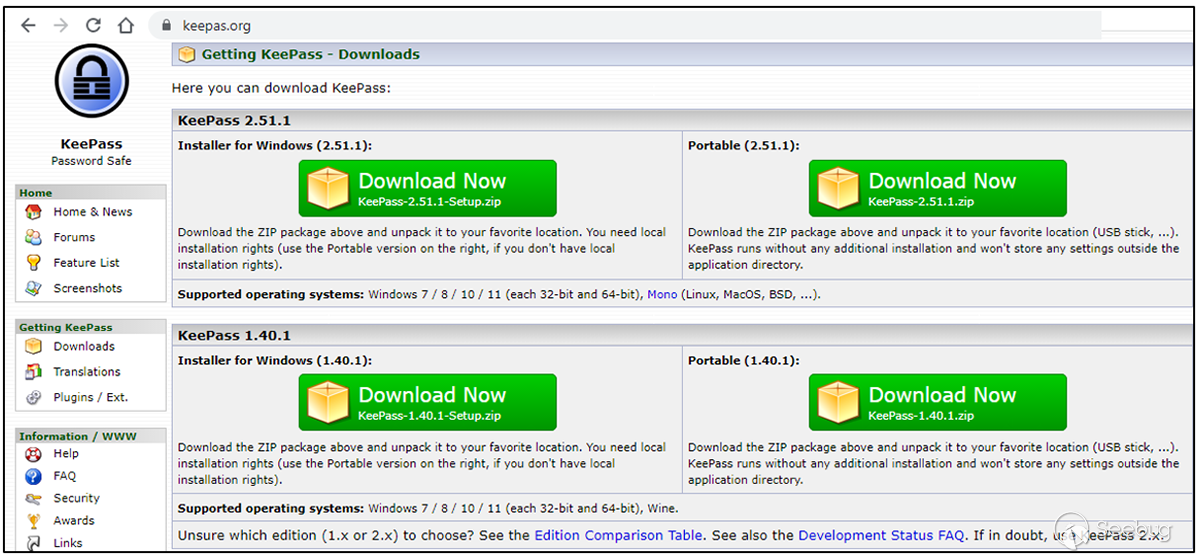

11月1日,黑莓威胁研究和情报团队又有了另一项发现。RomCom团队发起了一场新的攻击活动,滥用名为KeePass的流行密码管理器。当有人从假冒但看起来合法的KeePass网站下载应用程序时,攻击者会将一个名为“KeePass-2.52”的恶意捆绑包投放到受害者的计算机上。

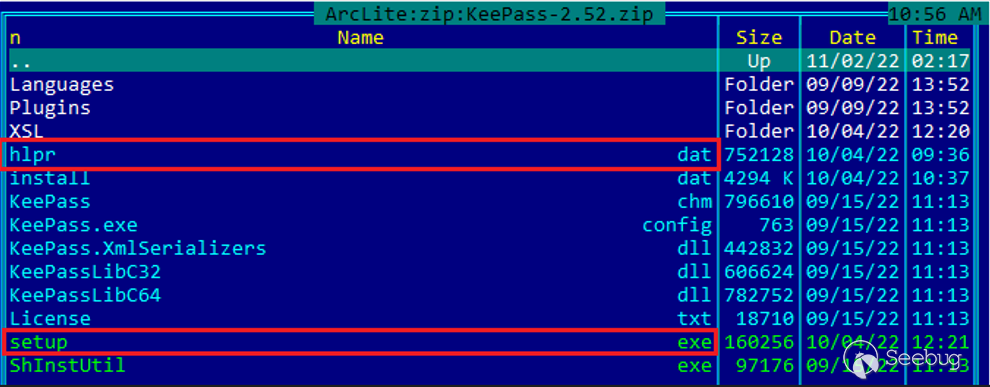

假冒的KeePass.org网站发布了一个名为“KeePass-2.52.zip”的木马捆绑包。解压后,它包含以下文件:

如上面的屏幕截图所示,KeePass-2.52.zip文件中包含两个恶意文件:

- Setup.exe–启动RomCom RAT dropper的文件:PDB C:\Users\123\source\repos\ins_asi\Win32\Release\setup.pdb

- hlpr.dat是一个RomCom RAT dropper。

我们的团队跟踪了RomCom Netflows,发现了两个用乌克兰语伪造的KeePass和PDF Reader Pro网站。这两个欺骗网站都在同一个URL上托管其服务条款页面,并暗示软件提供商由英国公司托管。

href=”privacy/uk_privacy.html”

href=”privacy/uk_term.html”

href=”privacy/uk_disclaimer.html”

黑莓研究和情报团队的Netflow分析还发现了一个新的C2,该C2于10月27日注册,使用模拟英国所有权的SSL证书:

发行人:C=GB,ST=大伦敦,L=哈蒙兹沃思,O=英国政府,OU=dgtlocean.com,CN=ca dgtlocean.com/emailAddress=ca(at)mail.com 发行人:C=GB,ST=大伦敦,L=伦敦,O=政府数字服务,OU=you-supported.com,CN=ca you-supported.com/em

深度=0 C=GB,ST=英国,L=切斯特菲尔德,O=皇家邮政集团有限公司,OU=Group1,CN=Group1.A,电子邮件地址=server(at)mail.com

结论

RomCom黑客正在积极部署针对乌克兰受害者和全球英语目标的新运动。根据TOS,英国的受害者可能是一个新的目标,而乌克兰仍然是主要焦点。

需要注意的是:

- 黑客构建的特洛伊木马捆绑包并不表示上述供应商遭到入侵

- 合法公司没有参与任何攻击

- 黑客创建了虚假网站来模仿真实网站

RomCom RAT,古巴勒索软件和工业间谍有明显的联系。工业间谍 是一个相对较新的勒索软件组织,于 2022 年 4 月出现。然而,考虑到目标的地理位置和特征,结合当前的地缘政治局势,目前尚不清楚RomCom黑客的真正动机是否纯粹是网络犯罪。

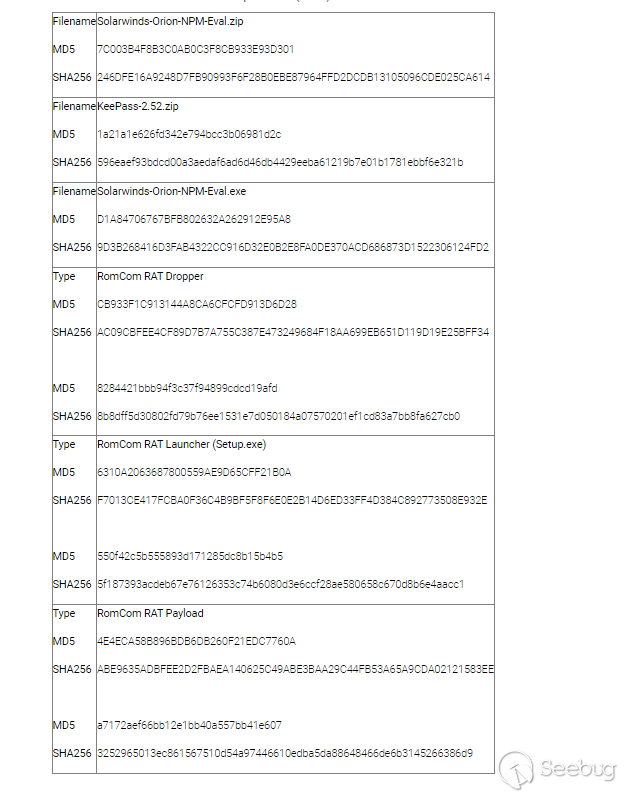

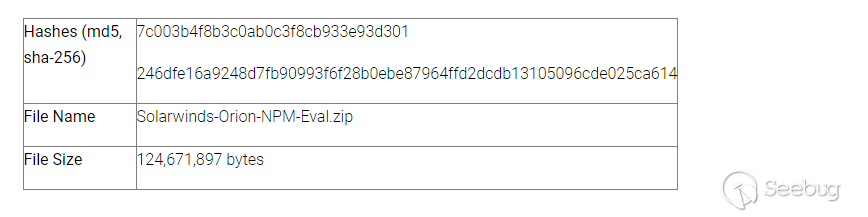

RomCom RAT IoC